发布时间:2025-04-29 09: 00: 00

在软件研发流程全面数字化的今天,代码仓库、CI流水线、项目配置等核心资产已全部托管在如 GitLab 这样的 DevOps 平台中。与此同时,安全风险与合规压力也逐渐逼近运维与安全团队的边界,数据库加密成为保护敏感信息、抵御数据泄露风险的重要手段。GitLab 默认使用 PostgreSQL 作为数据库引擎,是否支持加密?如何启用加密?加密的粒度与方式有哪些选择?本文将围绕“GitLab数据库如何加密 GitLab数据库有哪几种加密方式”两个核心问题,详解数据库加密的实操方法、可选方案与风险控制建议,助力企业构建更稳固的研发数据安全体系。

一、GitLab数据库如何加密

GitLab 默认并不会对数据库中的内容启用加密(如表级、字段级加密),但可以通过以下三类方式实现数据在不同层面的保护。

1. 使用操作系统层的磁盘加密(全盘加密)

这是当前 GitLab 最常见的数据库加密实现方式,适用于保护 整个数据库文件目录 防止物理设备丢失、系统崩溃、非法访问等风险。

实现方法:

LUKS(Linux Unified Key Setup):Linux环境中标准磁盘加密方案;

eCryptfs、dm-crypt、BitLocker(Windows环境);

将 /var/opt/gitlab/postgresql/ 所在分区加密;

系统启动时需要输入密钥或从 TPM(可信平台模块)读取密钥才能访问数据。

特点:

加密范围:全盘或分区;

加密粒度:文件系统层,透明于PostgreSQL;

性能损耗:较低,视IO频率而定;

风险:若系统被入侵但运行中,加密无效(因数据处于解密状态);

适合场景:数据中心物理安全风险、笔记本本地部署、云服务器快照合规化处理。

2. 使用 PostgreSQL 自带的字段加密(应用层加密)

PostgreSQL 提供 pgcrypto 扩展,可对特定字段进行加密保护。适用于只需加密少量**敏感字段(如Token、身份证号、密钥片段)**的场景。

启用方式:

加载扩展:

CREATE EXTENSION pgcrypto;

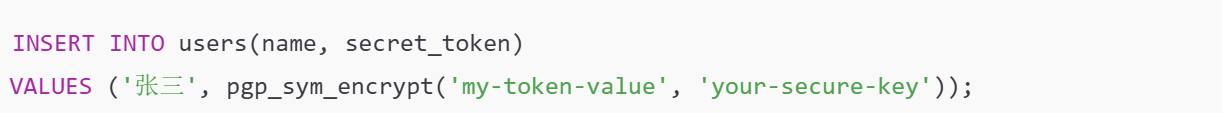

插入加密字段:

查询时解密:

SELECT name, pgp_sym_decrypt(secret_token::bytea, 'your-secure-key') FROM users;

特点:

加密范围:字段级;

粒度精细,适合加密敏感字段(如邮件、密码哈希、Token);

密钥需外部安全存储(例如环境变量、Vault、KMS);

解密开销高,不适合大批量查询;

对 GitLab 默认表结构无直接支持,需定制修改。

3. 借助数据库透明加密系统(TDE)或代理层加密

透明数据加密(TDE)是一种数据库级加密机制,常用于金融、医疗等合规行业,适配 PostgreSQL 的方式主要通过第三方扩展或中间件实现:

代表方案:

PostgreSQL TDE fork:社区开发的 TDE 分支支持数据页级加密;

Eperi Gateway、CipherTrust:数据库代理加密网关,在数据写入前加密,读取时自动解密;

Citus Data、Timescale 的加密模块:面向分布式PG场景的数据加密支持。

特点:

加密粒度:页级、表级;

运行时透明,对应用无侵入;

配合HSM(硬件安全模块)或KMS(密钥管理系统)可提升密钥安全;

企业部署难度高,但满足GDPR、HIPAA、SOX等法规要求。

二、GitLab数据库有哪几种加密方式

结合 GitLab 现有功能与 PostgreSQL 支持,数据库加密方式可归为如下几类:

三、敏感数据保护的延伸建议

除了数据库加密,GitLab 还提供以下机制用于敏感数据防护:

1. CI/CD变量加密

设置为“Masked + Protected”,确保环境变量不在日志中泄露;

使用 HashiCorp Vault 集成避免在数据库中存储敏感Token。

2. Access Token 存储保护

GitLab 存储的是 Token 的摘要(哈希),而非明文;

可通过配置 Token 过期策略增强安全性。

3. 密钥轮换与审计

配合 GitLab 审计日志功能,监控敏感数据访问行为;

定期轮换 Token、私钥,清理无效密钥。

4. 加强数据库访问权限

数据库连接仅允许 localhost;

只读分析账户与写入账户分离;

使用连接池工具如 PgBouncer 限制访问并发数。

总结

本文围绕“GitLab数据库如何加密 GitLab数据库有哪几种加密方式”两个关键问题,从磁盘层、数据库字段层、透明加密层三个角度系统介绍了实现 GitLab 数据库加密的可行方案。虽然 GitLab 默认未开启数据库内容加密,但通过系统加固、pgcrypto 字段加密、磁盘加密等组合手段,已经可以满足绝大多数中小企业和开发团队的安全需求。而对于金融、医疗、政务等行业,则可引入 TDE、KMS 等企业级机制,构建合规的数据保护体系。最终目标,是将数据库从“被动防守”转向“主动防护”,让研发资产更加安全可控。

展开阅读全文

︾

读者也喜欢这些内容:

GitLab如何删除分支 GitLab如何删除项目的仓库

在GitLab管理项目时,随着项目推进,一些代码修复分支的bug已经没有用处,项目结束后,可能仓库也可以废弃。对于这类“冗余”的数据,建议及时清理以保障代码库整洁。本文将为大家介绍GitLab如何删除分支,GitLab如何删除项目的仓库的相关内容。...

阅读全文 >

Gitlab的Merge Request合并冲突怎么解决 Gitlab如何简化合并流程

在团队协作开发时,代码合并是每个程序员工作中会遇到的操作,所以我们需要掌握合并流程,并且知道发生冲突该怎么解决。Gitlab平台是很多公司正在使用的代码托管平台,该平台支持Merge Request(合并请求),并且为代码审查与合并提供了标准化流程。当多人并行开发时,就很可能出现合并冲突的情况,如何高效解决冲突并优化合并流程呢?本文将为大家介绍Gitlab的Merge Request合并冲突怎么解决,Gitlab如何简化合并流程的相关内容。...

阅读全文 >

GitLab如何检测集成代码质量 GitLab中怎样配置SonarQube扫描代码

在团队开发中,代码质量管理是至关重要的一环。随着项目规模的增长,如果没有有效的代码质量检测手段,代码混乱、Bug频发的情况将难以避免。而在GitLab CI/CD中,集成SonarQube进行代码扫描是个不错的选择。SonarQube可以帮助我们分析代码中的潜在问题、Bug、代码异味和安全隐患。那么,GitLab如何检测集成代码质量 GitLab中怎样配置SonarQube扫描代码?今天我们就来聊聊这些实用技巧。...

阅读全文 >

GitLab如何设置提交模板规范GitLab中怎样强制使用commit规范

在团队开发中,提交代码的规范性真的很重要。要是大家随心所欲地写提交信息,时间一长,项目维护起来简直就是灾难。所以,很多开发团队都会在GitLab中设置提交模板和强制提交规范,确保每次提交的信息都整齐划一。那么,GitLab如何设置提交模板规范GitLab中怎样强制使用commit规范呢?今天就来聊聊这个话题,帮你搞定提交规范的问题。...

阅读全文 >