发布时间:2025-04-30 09: 00: 00

在现代企业DevOps体系中,GitLab 已不仅仅是代码托管工具,更是集代码审查、CI/CD流程、用户管理于一体的协作平台。而其底层数据库承载着用户行为、访问控制、项目权限、CI流水线等敏感信息。为防止数据泄露、权限滥用以及满足合规要求(如ISO 27001、GDPR、SOX等),对 GitLab数据库操作行为进行审计 已成为必要措施。本文将围绕“如何审计GitLab数据库的操作记录 GitLab审计日志怎么看”两个问题,提供数据库层与GitLab平台层的审计路径、日志查看方法、配置技巧与实际使用建议。

一、如何审计GitLab数据库的操作记录

GitLab数据库操作可从两个维度进行审计:

数据库底层行为审计(PostgreSQL 层)

GitLab平台行为审计(Web界面/API/系统层)

我们先从底层讲起。

1. 启用 PostgreSQL 操作审计日志

PostgreSQL 默认支持基本的连接/错误日志。若需对 SELECT、INSERT、UPDATE、DELETE 等数据库操作进行详细记录,可启用 pgaudit 插件或配置日志级别增强审计能力。

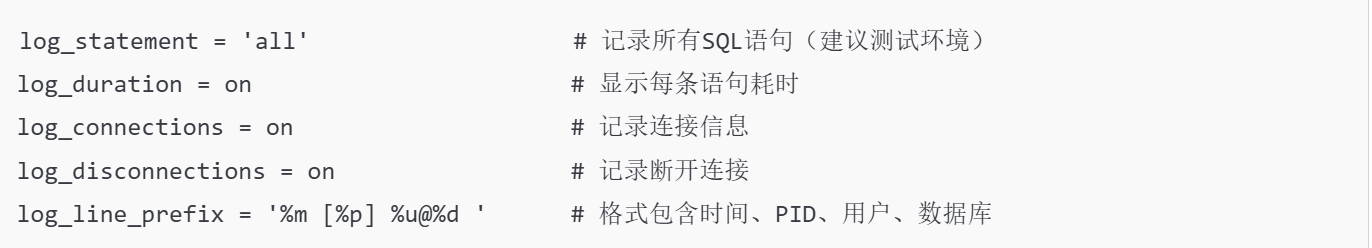

方法一:配置 PostgreSQL 日志记录行为

编辑 GitLab 内部 PostgreSQL 配置文件:

sudo editor /var/opt/gitlab/postgresql/data/postgresql.conf

添加或修改如下配置项:

重启数据库服务生效:

sudo gitlab-ctl restart postgresql

生产环境建议设置为 mod(只记录数据变更语句),避免性能开销过大:

log_statement = 'mod'

查看日志:

sudo tail -f /var/log/gitlab/postgresql/current

方法二:安装并启用 pgaudit 插件(高级)

pgaudit 是 PostgreSQL 官方支持的增强审计模块,支持结构化审计日志输出。

修改配置文件加载插件:

shared_preload_libraries = 'pgaudit'

重启数据库:

sudo gitlab-ctl restart postgresql

在SQL中启用审计:

审计内容包括:

所有查询与修改行为;

表结构变更;

权限更改;

登录与访问控制操作。

输出到 PostgreSQL 的标准日志中,可结合 ELK 或 SIEM 系统分析。

2. 使用 GitLab 平台内置审计日志功能

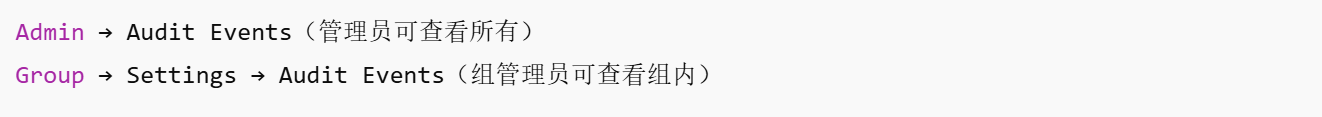

若你使用的是 GitLab Premium 或 Ultimate 版本,则可以直接使用 GitLab 提供的 审计日志功能,无需访问数据库本身。

路径:

记录内容包括:

用户登录、退出;

创建/删除用户、项目、分支;

权限变更(成员添加、角色更改);

Token创建、变量添加、CI配置修改;

Webhook创建、注册Runner等行为。

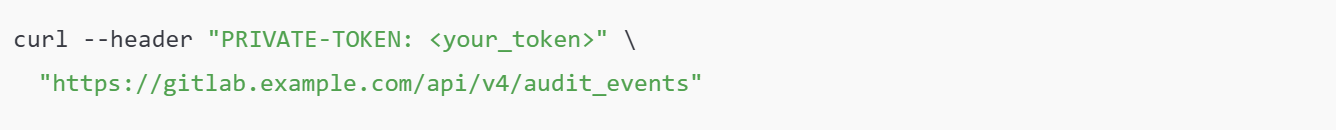

导出审计日志:

GitLab 提供 API 支持分页导出审计日志:

日志结构为 JSON,可自定义处理。

二、GitLab审计日志怎么看

下面详细介绍查看 GitLab 不同层级的审计日志路径与方法。

1. 查看数据库访问日志(PostgreSQL层)

路径:

/var/log/gitlab/postgresql/postgresql.log

示例日志:

2024-04-23 11:35:42 [24560] gitlab@production: LOG: statement: DELETE FROM ci_builds WHERE ...

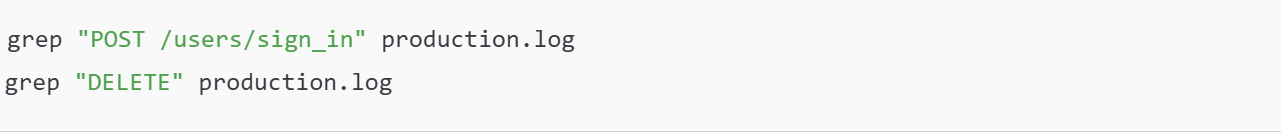

可配合 grep 分析特定行为:

grep 'DELETE FROM users' /var/log/gitlab/postgresql/current

2. 查看GitLab平台操作日志

路径:

GitLab Rails操作日志:

/var/log/gitlab/gitlab-rails/production.log

Sidekiq日志(后台任务):

/var/log/gitlab/sidekiq/current

用户活动(如认证失败):

/var/log/gitlab/gitlab-shell/gitlab-shell.log

查看关键行为:

3. Web界面查看审计日志(Premium及以上)

进入界面:

Admin Area → Audit Events

支持筛选条件:

时间范围

操作用户

操作类型(如成员添加、设置变更)

项目/组范围

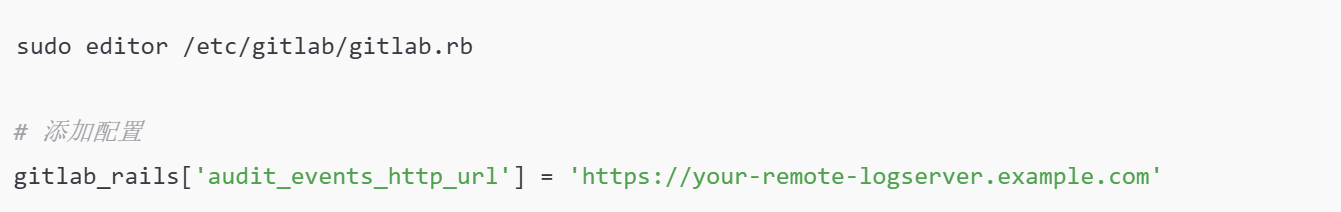

也可设置将审计日志发送至远程Syslog服务器:

应用配置:

sudo gitlab-ctl reconfigure

三、GitLab数据库审计有什么延伸策略

为了将数据库审计纳入企业的整体信息安全合规体系,建议建立以下机制:

1. 审计与权限分离

审计账号仅用于查看日志,不可访问原始表;

数据库操作账户与备份账户权限隔离;

配置只读用户审计专用表。

2. 结合ELK或SIEM系统做日志聚合

PostgreSQL 审计日志、GitLab应用日志、系统安全日志统一接入 ELK;

设置告警规则:异常IP访问、Token创建过多、权限变更频繁等。

3. 设定审计保留策略

PostgreSQL日志压缩后保留90天;

GitLab平台审计日志保留至少180天(可导出归档);

使用 logrotate 管理日志清理,避免磁盘爆满。

4. 设置敏感操作告警

通过 Prometheus + Alertmanager、Zabbix、飞书/钉钉机器人等方式,实现:

有人执行删除SQL即告警;

超过10次失败登录告警;

有用户添加Root权限即推送安全中心。

总结

本文围绕“如何审计GitLab数据库的操作记录 GitLab审计日志怎么看”两个实际问题,从 PostgreSQL 层面的日志配置与插件使用,到 GitLab 平台层级的行为记录与API导出方式进行了详细解析。无论你是系统管理员、DevOps工程师,还是安全运维团队,都可以根据自身权限与平台版本,选择最合适的方式对 GitLab 数据行为进行全方位审计。通过构建起数据库与平台操作的统一审计体系,企业不仅能满足合规需求,更能大幅提升开发过程的可控性与数据安全水平。

展开阅读全文

︾

读者也喜欢这些内容:

Jenkins和GitLab哪个好 GitLab CI/CD怎么用

在实际开发中,借助Jenkins工具或者GitLab的CI/CD功能,可以快速部署项目。很多用户不知道这两款工具应该怎么选择,如果团队正在使用GitLab,并且流程不复杂,使用GitLab CI/CD即可实现自动部署。若项目流程复杂,再考虑Jenkins。本文将为大家介绍Jenkins和GitLab哪个好,GitLab CI/CD怎么用的相关内容。...

阅读全文 >

GitLab怎么搜索代码 GitLab中怎样启用Elasticsearch

在软件开发过程中,我们需要高效地管理代码,将代码克隆到本地后,快速搜索代码并进行开发是我们需要掌握的基本技能。GitLab是一款很多公司正在使用的代码管理平台,我们在使用GitLab时,怎么搜索代码呢?如果要快速搜索,怎么启用Elasticsearch呢?本文将为大家介绍GitLab怎么搜索代码,GitLab中怎样启用Elasticsearch的相关内容。...

阅读全文 >

Gitlab的Merge Request合并冲突怎么解决 Gitlab如何简化合并流程

在团队协作开发时,代码合并是每个程序员工作中会遇到的操作,所以我们需要掌握合并流程,并且知道发生冲突该怎么解决。Gitlab平台是很多公司正在使用的代码托管平台,该平台支持Merge Request(合并请求),并且为代码审查与合并提供了标准化流程。当多人并行开发时,就很可能出现合并冲突的情况,如何高效解决冲突并优化合并流程呢?本文将为大家介绍Gitlab的Merge Request合并冲突怎么解决,Gitlab如何简化合并流程的相关内容。...

阅读全文 >

GitLab服务器访问失败是什么问题 如何用GitLab的日志排查问题

现在大多数科技公司都在使用GitLab做代码托管服务,一旦GitLab无法访问,开发团队的工作进度会被严重影响,甚至导致持续集成与部署中断。运维工程师就需要借助日志快速定位并解决故障,确保GitLab服务的高可用性与稳定性。本文将为大家介绍GitLab服务器访问失败是什么问题,如何用GitLab的日志排查问题的相关内容。...

阅读全文 >