发布时间:2025-04-30 08: 00: 00

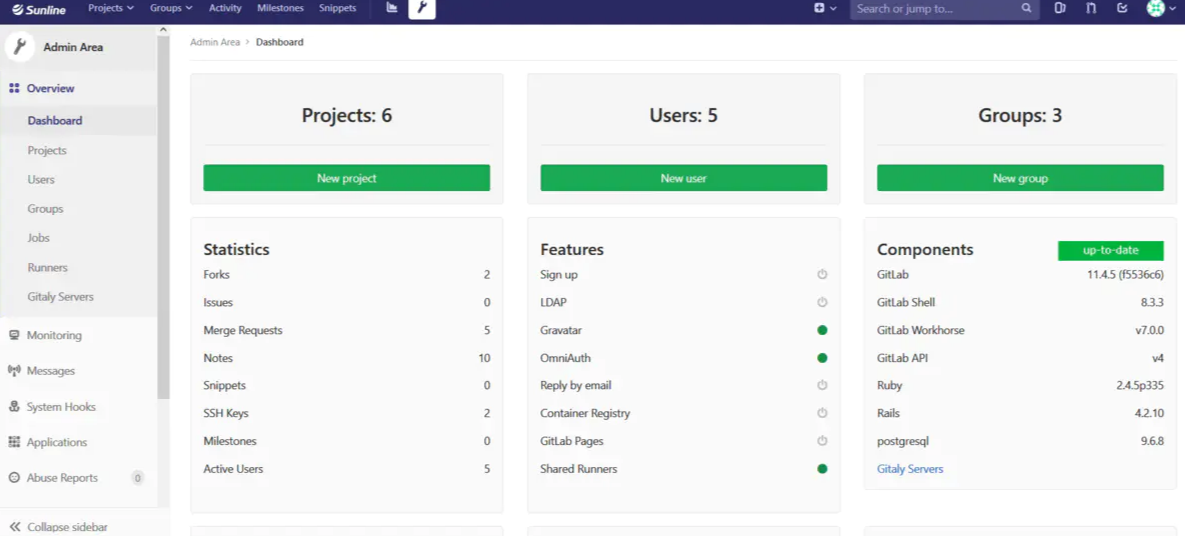

随着越来越多企业将敏感代码、研发流程、CI流水线等关键资产集中托管到 GitLab 平台,其底层数据库所承载的数据安全责任也随之倍增。GitLab 默认使用 PostgreSQL 数据库存储用户、项目、Pipeline、Token 等重要信息,一旦数据库遭到未授权访问或数据泄露,将对企业造成不可估量的损失。因此,确保数据库访问权限合理配置、风险点充分防范,是保障 GitLab 系统安全的重要一环。本文将围绕“GitLab如何设置数据库的访问权限 如何预防GitLab数据库的数据泄露”两个主题,从权限控制、连接加固、日志审计到最佳实践出发,帮助你构建安全稳固的 GitLab 数据防护体系。

一、GitLab如何设置数据库的访问权限

GitLab 的数据库权限控制主要依赖于 PostgreSQL 自身的权限机制 与 GitLab 的服务架构设计。以下是系统级和数据库级的权限设置方法:

1. 默认限制为本地访问

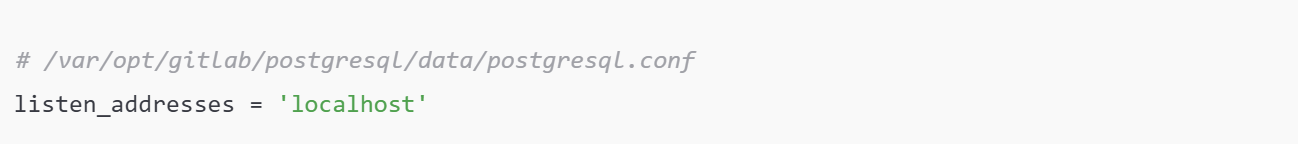

在 Omnibus GitLab 安装中,PostgreSQL 仅监听本地回环地址:

这意味着外部主机(包括局域网其他设备)无法直接连接数据库,这是一种默认的安全保护机制。

建议: 除非必要,不开启远程连接;如需远程分析,可通过SSH端口转发方式访问。

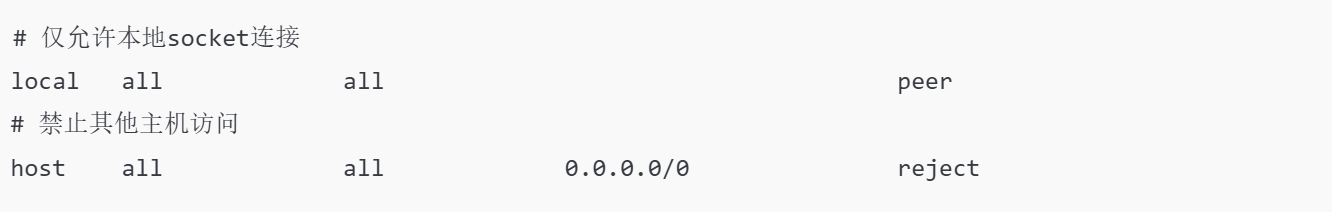

2. 管理 pg_hba.conf 控制用户来源

GitLab 内部数据库连接依赖 PostgreSQL 的访问控制列表文件 pg_hba.conf,其位置通常为:

/var/opt/gitlab/postgresql/data/pg_hba.conf

示例配置:

你也可以允许某个特定IP进行只读连接:

host gitlabhq_production readonly_user 192.168.1.100/32 md5

更改后需重启 PostgreSQL 服务:

sudo gitlab-ctl restart postgresql

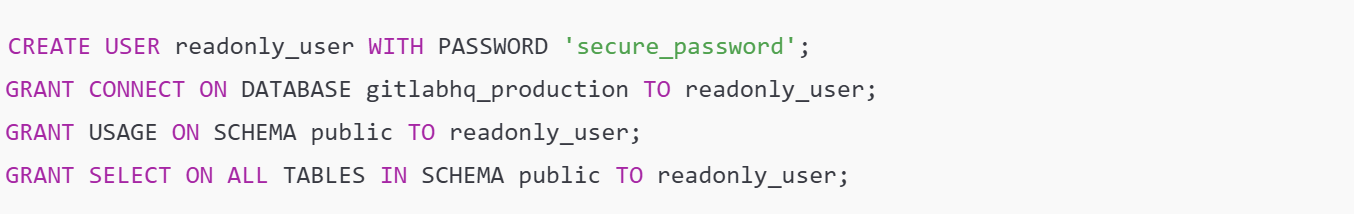

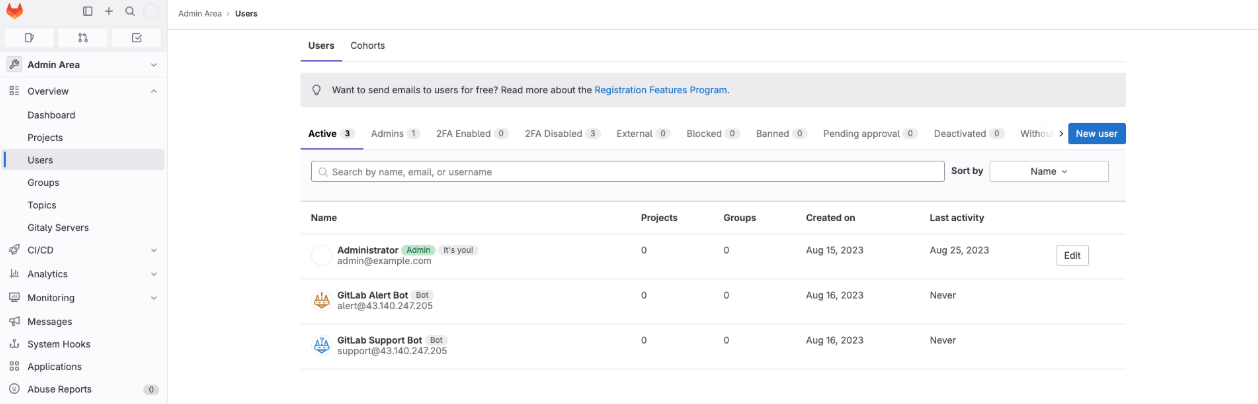

3. 配置数据库账户权限

GitLab 默认创建 gitlab 用户用于内部操作,你可以通过 psql 管理用户权限:

sudo gitlab-psql

查看当前用户权限:

创建只读账户:

同时,为防止数据修改操作,禁止其写入权限:

REVOKE INSERT, UPDATE, DELETE ON ALL TABLES IN SCHEMA public FROM readonly_user;

4. 使用系统账户隔离数据库运行权限

在 GitLab 中,PostgreSQL 以独立系统用户身份运行(如 gitlab-psql),该用户应:

无 sudo 权限;

限制 SSH 登录;

不对外提供 API 或文件访问通道。

系统层设置如下:

sudo usermod -s /sbin/nologin gitlab-psql

5. 加强访问身份验证方式

默认 PostgreSQL 使用 md5 密码认证,你也可以配置更强身份验证方式:

使用 scram-sha-256;

使用证书认证(cert 模式)

接入 LDAP/SSO 管理数据库账户(高级部署场景)。

二、如何预防GitLab数据库的数据泄露

除了权限配置,数据泄露风险还可能来自物理硬件丢失、运维失误、恶意脚本攻击等多种途径。以下是全面防范数据库泄露的推荐策略:

1. 启用磁盘加密或文件系统加密

将 PostgreSQL 数据目录 /var/opt/gitlab/postgresql/ 所在分区启用加密(如 LUKS、dm-crypt):

可防止硬盘被物理盗取后数据被还原;

云环境中建议启用块存储加密;

启动时需加载密钥,增强物理安全防线。

2. 对敏感字段加密或脱敏

虽然 GitLab 默认不会加密所有字段,但你可以对关键表格中字段做加密处理:

使用 PostgreSQL pgcrypto 插件对 token、密钥字段进行加密;

敏感日志中通过日志配置屏蔽参数显示(如 log_statement = none);

GitLab 在日志中默认隐藏密码等敏感信息,但仍建议按需脱敏输出。

3. 限制备份文件访问与外传

GitLab 的数据库备份可通过 gitlab-rake gitlab:backup:create 生成。

防泄漏建议:

设置 /var/opt/gitlab/backups 文件夹权限为 700;

将备份文件加密后存储(使用 GPG、AES256):

gpg -c 2024_gitlab_backup.tar

存储于私有云/加密S3存储桶中,限制访问密钥权限;

定期清理历史备份,避免滥存泄密。

4. 启用数据库访问审计机制

PostgreSQL 支持 log_statement 或 pgaudit 插件进行 SQL 操作审计。

配置方式(添加至 postgresql.conf):

或启用 pgaudit:

使用 fail2ban、WAF 或 SIEM 系统对可疑访问IP及时拦截和告警。

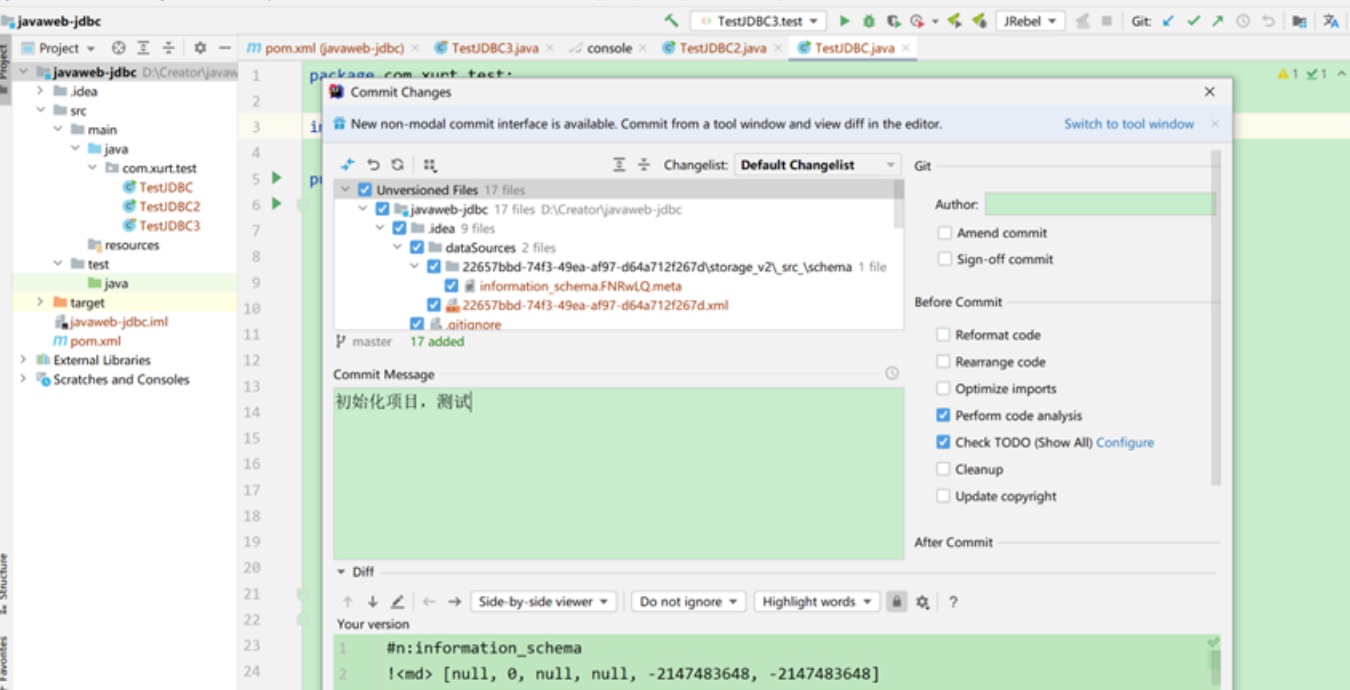

5. 防止GitLab Web应用泄露数据库信息

禁止上传 .sql、.pgpass 等数据库配置文件至仓库;

禁止 .gitlab-ci.yml 中明文暴露数据库密码;

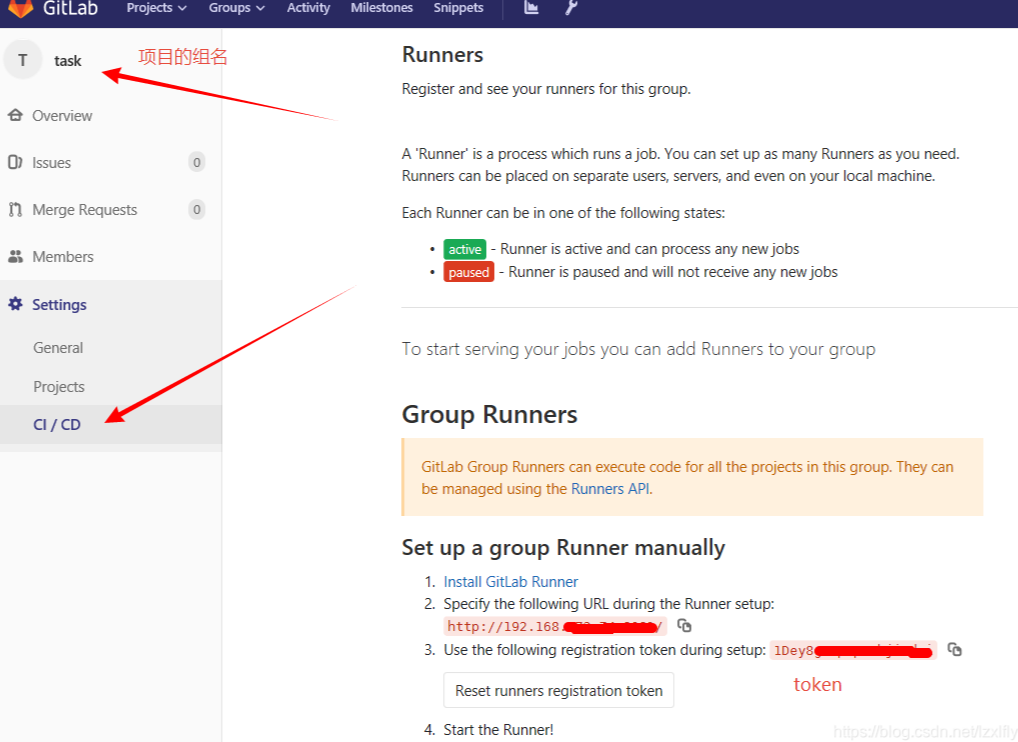

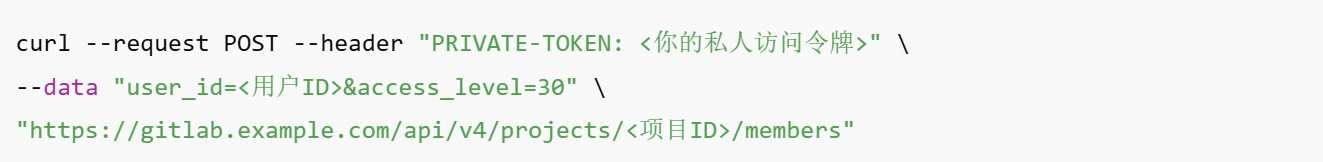

所有 CI/CD 变量设为 Masked + Protected,防止泄露到构建日志中;

对生产数据库访问权限设置独立 API Token,仅用于审核通过的 Job。

6. 设置访问频控与连接限制

使用 max_connections 限制总连接数,防止DDoS攻击导致数据库服务挂死;

使用 statement_timeout = 5s 防止大查询卡死数据库;

配合 PgBouncer 设置连接池数量与最大事务时间;

三、怎么维护GitLab数据库安全

总结

本文围绕“GitLab如何设置数据库的访问权限 如何预防GitLab数据库的数据泄露”两个关键问题,从系统配置、数据库用户管理、连接加固、日志审计、数据加密与备份策略多个维度出发,系统性介绍了保障 GitLab 数据库安全的最佳路径。对于任何依赖 GitLab 进行敏感协作的组织而言,数据库安全并非一个“设一次就不用管”的任务,而是一项持续、体系化、策略级的防护工作,唯有全链条设防、最小权限原则与行为监控并重,才能真正构建起一个值得信赖的 DevOps 平台。

展开阅读全文

︾

读者也喜欢这些内容:

Gitlab的Merge Request合并冲突怎么解决 Gitlab如何简化合并流程

在团队协作开发时,代码合并是每个程序员工作中会遇到的操作,所以我们需要掌握合并流程,并且知道发生冲突该怎么解决。Gitlab平台是很多公司正在使用的代码托管平台,该平台支持Merge Request(合并请求),并且为代码审查与合并提供了标准化流程。当多人并行开发时,就很可能出现合并冲突的情况,如何高效解决冲突并优化合并流程呢?本文将为大家介绍Gitlab的Merge Request合并冲突怎么解决,Gitlab如何简化合并流程的相关内容。...

阅读全文 >

GitLab如何管理构建产物 GitLab中怎样配置工件存储路径

在使用GitLab进行CI/CD构建时,构建产物(Artifacts)是非常重要的一环。无论是构建出的二进制文件、编译产物、测试报告,还是打包好的安装包,都需要妥善管理和存储。要是不对构建产物进行统一管理,时间久了文件散落各处,不仅查找不便,还会占用大量磁盘空间。那么,GitLab如何管理构建产物 GitLab中怎样配置工件存储路径?接下来,我就带大家详细了解一下。...

阅读全文 >

GitLab如何管理多人协作权限 GitLab中怎样设置项目访问控制

在团队开发中,GitLab真的是个好帮手,但多人协作时权限管理如果不做好,真的是一团糟。比如,有人不小心把代码删了,或者权限没设好,结果开发者随便改主分支,后果不堪设想。所以,GitLab权限管理这块,咱得认真对待。那么,GitLab如何管理多人协作权限 GitLab中怎样设置项目访问控制?今天我就跟大家聊聊怎么搞定这些权限设置,避免踩坑。...

阅读全文 >

GitLab数据库内存泄漏是什么原因 如何解决GitLab数据库内存泄漏的问题

在使用 GitLab 的过程中,如果你发现 PostgreSQL 数据库的内存使用不断上升,系统逐渐变慢甚至服务崩溃,但并未进行大批量操作,也没有明显的慢查询或高并发,这种情况很可能是数据库出现了“内存泄漏”问题。内存泄漏不仅会降低数据库性能,还可能导致 GitLab 主服务(如 Web、Sidekiq、CI/CD 等)无法访问数据库,从而影响整个 DevOps 流程的稳定运行。本文将围绕“GitLab数据库内存泄漏是什么原因 如何解决GitLab数据库内存泄漏的问题”两个问题,从成因分析到诊断手段,再到修复方案与长期预防,全面解读这一隐蔽却影响巨大的系统隐患。...

阅读全文 >